سایبرمسلم با 6 سال سابقه کاری در خدمت شما برای انجام پروژه های امنیتی هاستینگ می باشد.

نویسنده: admin

چرا HTTPS بهتر و ایمن تر از HTTP است ؟

پس از اقدام ادوارد اسنودن در افشای این موضوع که ارتباطات آنلاین بهطور یکجا توسط برخی از قدرتمندترین سازمانهای اطلاعاتی در جهان جمعآوری میشوند، کارشناسان امنیتی برای رمزنگاری تمام شبکهی وب فراخوانی شدند. اکنون با گذشت چهار سال از آن رویداد، به نظر میرسد ما نقطهی کلیدی در طی چنین مسیری را پشت سر گذاشته باشیم.

تعداد وبسایتهای پشتیبانیکننده از حالت HTTPS در سال گذشته با روند بسیار چشمگیری افزایش یافت. گفتنی است که HTTPS بهنوعی پروتکل HTTP اطلاق میشود که توسط اتصالات SSL یا TLS رمزگذاری میشود. باید بگوییم مزایای زیادی در استفاده از حالت رمزگذاری اتصالات وجود دارد؛ بنابراین اگر وبسایت شما هنوز از این تکنولوژی پشتیبانی نمیکند، به نظر میرسد زمانش رسیده باشد تا شما نیز به جرگهی استفادهکنندگان از HTTPS بپیوندید.

دادههای تلهمتری (مبتنی بر دورسنجی) بهدستآمده از گوگل کروم و موزیلا فایرفاکس نشان میدهند که بیش از ۵۰ درصد ترافیک وب در حال حاضر رمزگذاری میشود و این اتفاق هم برای کامپیوترها و هم برای دستگاههای تلفن همراه انجام میپذیرد. بیشتر این ترافیک بهسوی چند وبسایت بزرگ سرازیر میشود؛ ولی به هر حال، روند استفاده از آن نسبت به یک سال پیش دارای افزایشی بالغ بر ۱۰ درصد بوده است.

در همین حال، انجام یک بررسی در ماه فوریه روی وبسایتهای با تعداد بازدید بیشتر از یک میلیون در جهان، نشان داد ۲۰ درصد آنها از HTTPS پشتیبانی میکنند که در مقایسه با مقدار ۱۴ درصد در ماه اگوست، افزایش داشته است. بنابراین نرخ رشد قابل توجه بیش از ۴۰ درصد در طی یک و نیم سال بسیار شگفتآور است. شماری از دلایل معقول برای افزایش سریع در میزان بهکارگیری HTTPS وجود دارد. امروزه برخی از موانع موجود در طی مراحل راهاندازی و استقرار آن از میان برداشته شدهاند و غلبه بر آنها راحتتر شده است. از سویی هزینههای این سرویس پایینتر آمده و از اینرو تمایل بیشتری برای به کار گرفتن آن از طرف وبسایتها دیده میشود.

تأثیر بر عملکرد

یکی از نگرانیهای طولانیمدتی که در مورد HTTPS وجود دارد، باور رایج در مورد تأثیر منفی آن بر منابع سرور و سرعت بارگذاری صفحه است. بهطور خلاصه میتوانیم برداشت فوق را چنین بیان کنیم که فرایند رمزگذاری معمولا با ایجاد کاستی یا خللی در عملکرد سیستم همراه است؛ حال چرا باید فکر کنیم که HTTPS از این قاعده مستثنا خواهد بود؟

اما همانطور که در ادامه مشخص شد، به لطف بهبود سرورها و نرمافزارهای سرویسگیرنده در طول سالهای اخیر، تأثیر رمزگذاری TLS یا (Transport Layer Security) بر عملکرد سیستم حتی در بیشترین میزان خود نیز قابل اغماض است.

پس از آنکه گوگل حالت HTTPS را برای جیمیل در سال ۲۰۱۰ فعال کرد، این شرکت گزارش داد که روی سرورهای خود تنها به میزان یک درصد شاهد افزایش میزان بارگذاریهای CPU بوده است. همچنین میزان حافظهی اضافه اشغالشده به ازای هر اتصال به میزان کمتر از ۱۰ کیلوبایت بیشتر شده و هزینهی شبکهی آنها کمتر از ۲ درصد افزایش داشته است. از طرفی باید در نظر داشته باشیم که برای استقرار HTTPS، نیاز به هیچ نوع دستگاههای اضافه یا سختافزار خاص وجود ندارد.

تأثیرات یادشده نهتنها در بخش مربوط به پردازش و دسترسی به دادهها (بک اِند) بسیار ناچیز هستند، بلکه علاوه بر آن فرایند جستجو و گردش در وب برای کاربران در هنگام روشن بودن حالت HTTPS دارای سرعت بیشتری بوده است. چرا که مرورگرهای مدرن از HTTP/2 پشتیبانی میکنند که یک ورژن تجدید نظرشده از پروتکل HTTP است و در بسیاری از عملکردهای آن، بهبودهای اساسی اعمال شده است.

حتی اگر رمزگذاری بهعنوان یک مشخصهی اساسی برای حالت رسمی HTTP/2 لازم نباشد؛ سازندگان مرورگرها استفاده از آن را در روند پیادهسازی خود اجباری کردهاند. جملهی آخر بدین مفهوم است که اگر شما بخواهید کاربرانتان از افزایش سرعت بیشینهی موجود در HTTP/2 بهرهمند شوند، باید از پروتکل HTTPS روی وبسایت خود استفاده کنید.

همیشه پای مسائل مالی هم در میان است

هزینهی به دست آوردن و تمدید گواهینامههای دیجیتال مورد نیاز برای استقرار HTTPS در وبسایت، به یک نگرانی قابل توجه در گذشته تبدیل شده بود و باید بگوییم این نگرانیها تا حدی بهحق بودند. بسیاری از کسبوکارهای کوچک و نهادهای غیر تجاری بهاحتمال زیاد به همین دلیل از دسترسی به HTTPS دور مانده بودند و حتی شرکتهای بزرگتر با شمار زیادی از وبسایتها و دامنهها در مجموعهی خود نیز احتمالا در مورد مسائل مالی استفاده از این پروتکل، نگرانیهایی داشتهاند.

خوشبختانه اکنون دیگر مورد اخیر برای وبسایتها نمیتواند موضوعیت داشته باشد؛ حداقل برای وبسایتهایی که به دنبال انجام اعتبارسنجیهای توسعهیافته (گواهی EV) نیستند. مرکز صدور گواهی رمزگذاری غیرانتفاعی در سال گذشته با نام Let’s Encrypt راهاندازی شد و گواهی اعتباردهی به دامنه (DV) را از طریق یک فرایند بهطور کامل خودکار و با قابلیت کاربری آسان و از همه مهمتر بهصورت رایگان ارائه میدهد.

از نقطهنظر رمزنگاری و امنیتی هیچ تفاوتی بین گواهی DV و EV وجود ندارد. تنها تفاوت میان آنها، این است که دومی نیاز به یک تأیید سختگیرانهتر از سازمان درخواست گواهی دارد و اجازه میدهد نام دارندهی گواهینامه در نوار آدرس مرورگر در کنار شاخصهای دیداری HTTPS قابل رؤیت باشد.

علاوه بر Let’s Encrypt، برخی از شبکههای تحویل محتوا و ارائهدهندگان خدمات ابری، از جمله CloudFlare و آمازون نیز اقدام به ارائهی گواهی TLS رایگان به مشتریان خود کردهاند. وبسایتهای میزبانیشده روی پلتفرم WordPress.com نیز گواهی HTTPS را بهطور پیشفرض و رایگان دارند؛ حتی اگر آنها از دامنههای سفارشی استفاده کنند.

هیچ چیزی بدتر از پیادهسازی ضعیف وجود ندارد

استقرار HTTPS در یک سایت، پیشتر بهعنوان روندی مملو از خطر تلقی میشد. با توجه به روند ضعیف گردآوری اطلاعات، پشتیبانی از الگوریتمهای ضعیف در کتابخانههای سری و مخفی و از سویی حملات جدیدی که دائما در حال شناسایی بودند، همواره این احتمال وجود داشت که مدیران سایتها و سرورها از ادامهی کار با سیستم آسیبپذیری همانند HTTPS چشم بپوشند. همچنین این موضوع مطرح بود که همواره یک سیستم HTTPS بد و ناکارآمد، بدتر از نبودن HTTPS است؛ چرا که باعث القای حس امنیت کاذب به کاربران میشود.

برخی از آن مشکلات در حال حل و فصل هستند. در حال حاضر، وبسایتهایی مانند Qualys SSL Labs وجود دارند که در زمینهی ارائهی مستندات رایگان دربارهی بهترین شیوههای کاربری TLS و همچنین در زمینهی فراهم ساختن ابزارهای تست برای کشف و شناسایی پیکربندی و هرگونه ضعفی در پروتکل موجود فعالیت میکنند. در همین حال، وبسایتهای دیگری نیز برای ارائهی منابعی بهمنظور بهینهسازی عملکرد TLS کار میکنند.

محتوای ترکیبی میتواند دردسرآفرین باشد

وارد شدن منابع خارجی مانند تصاویر، فیلمها و کدهای جاوا اسکریپت روی اتصالات رمزگذاری نشده به یک وبسایت HTTPS باعث خواهد شد هشدارهای امنیتی در مرورگرهای کاربران فعال شوند و از آنجایی که بسیاری از وبسایتها برای عملکرد خود به محتوای خارجی هم وابستگی دارند (مواردی از قبیل سیستمهای کامنتگذاری، تجزیه و تحلیل وب، تبلیغات و سایر موارد)، موضوع محتوای ترکیبی سبب میشود آنها از ارتقاء به HTTPS خودداری کنند.

خبر خوب این است که تعداد زیادی از خدمات شخص ثالث، از جمله شبکههای آگهی، پشتیبانی از HTTPS را در سالهای اخیر به خدمات خود اضافه کردهاند. اگر بخواهیم دلیل مستدلی برای این مدعا ارائه دهیم، باید اشاره کنیم که بسیاری از وبسایتهای رسانههای آنلاین در حال حاضر به HTTPS تغییر حالت دادهاند؛ با وجود اینکه چنین وبسایتهای بهشدت وابسته به درآمدهای حاصل از تبلیغات هستند.

مدیران سایت میتوانند از هِدِر سیاست امنیت محتوا یا CSP برای شناسایی منابع ناامن در صفحات وب خود یا بازنویسی منشأ تشکیل آنها یا همچنین برای مسدود کردن این صفحات استفاده کنند. از سویی میتوان از سیستم امنیت کامل انتقال HTTP یا HSTS برای جلوگیری از ایجاد مشکلات مرتبط با محتوای ترکیبی استفاده کرد. این سیاست توسط یک محقق امنیتی به نام اسکات هلم در یک پست وبلاگی توضیح داده شده است.

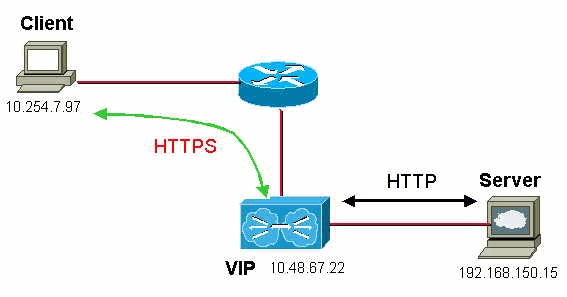

روش امکانپذیر دیگر، استفاده از یک سرویس مانند CloudFlare است. این سرویس بهعنوان پروکسی متقابل بین کاربران و وب سروری عمل میکند که در واقع میزبان وبسایت است. CloudFlare ترافیک وب بین کاربران نهایی و سرور پروکسی خود را رمزگذاری میکند؛ حتی اگر ارتباط بین پروکسی و خدمتدهندهی میزبانی وب بهصورت رمزگذاری نشده باقی مانده باشد. این روند تنها نیمی از اتصال را ایمن میکند؛ اما هنوز هم بهتر از هیچ است و باید توجه کنیم که از رهگیری ترافیک و مخدوش سازی نزدیک به کاربر نیز جلوگیری میکند.

HTTPS امنیت و اعتماد ایجاد میکند

یکی از مزایای عمدهی HTTPS این است که میتواند کاربران را در برابر نوعی از حملهی سایبری موسوم به حملهی مرد میانی (MitM) حفاظت کند. این حملهها میتوانند از شبکههای در معرض خطر یا ناامن ایجاد شوند.

هکرها از روشهایی مانند روش فوق برای سرقت اطلاعات حساس از کاربران یا تزریق محتوای خرابکارانه به ترافیک وب استفاده میکنند. حملات MitM همچنین میتوانند در سطوح بالاتر و بهعنوان مثال در زیرساخت اینترنت در سطح کشور انجام شوند که از این دست میتوانیم به فایروال بزرگ چین اشاره کنیم. این حملات حتی در سطح قاره نیز میتوانند روی دهند؛ همانند فعالیتهای نظارتی آژانس امنیت ملی آمریکا.

علاوه بر این، برخی از اپراتورهای هاتاسپات Wi-Fi و حتی برخی از ارائهدهندگان خدمات اینترنت نیز از تکنیکهای MitM برای تزریق تبلیغات یا پیامهای مختلف به ترافیک وب رمزگذاری نشدهی کاربران استفاده میکنند. HTTPS میتوانید از این کار جلوگیری کند؛ حتی اگر این دست محتوا در ذات خود مخرب نباشد، کاربران ممکن است در تمایز آن از وبسایتی که در حال بازدیدش هستند، دچار اشتباه شوند که این امر میتواند به شهرت و اعتبار وبسایت آسیب برساند.

نداشتن HTTPS پیامدهایی در پی دارد

گوگل در سال ۲۰۱۴، شروع به استفاده از HTTPS بهعنوان یک سیگنال رتبهبندی جستجو کرد؛ به این معنی که وبسایتهای در دسترس از طریق HTTPS در نتایج جستجو نسبت به سایتهایی که ارتباط خود را بهصورت غیرکدگذاریشده شکل میدهند، دارای اولویت بودند. در حالی که تأثیر این سیگنال رتبهبندی در حال حاضر کوچک است، ولی گوگل قصد دارد آن را در طول زمان و برای پیشبرد پذیرش HTTPS تقویت کند.

سازندگان مرورگرها نیز بهشدت در حال گذار بهسوی HTTPS هستند. آخرین نسخه از مرورگرهای کروم و فایرفاکس در صورتی که کاربران اقدام به وارد کردن رمز عبور یا اطلاعات کارت اعتباری روی صفحات بارگذاری شده بدون استقرار HTTPS کنند، به کاربران خود هشدار خواهند داد.

در کروم، وبسایتهای که از HTTPS استفاده نمیکنند، کاربران از دسترسی به قابلیتهایی مانند موقعیت جغرافیایی، حرکت دستگاه و جهتگیری یا حافظه پنهان برنامه منع میشوند. توسعهدهندگان کروم برنامهریزی کردهاند تا پا را فراتر از این بگذارند و در نهایت نمایش یک شاخص با عنوان «نبود ایمنی» یا (Not Secure) را در نوار آدرس برای همهی وبسایتهایی قرار دهند که بهصورت غیررمزگذاریشده اقدام به تبادل اطلاعات میکنند.

نگاهی به آینده

ایوان ریستیک، رئیس سابق Qualys SSL Labs و نویسندهی کتاب «SSL و TLS ضد گلوله» در این باره چنین باور دارد:

من چنین احساس میکنم که ما بهعنوان یک جامعه، بسیاری از اقدامات مناسب را در این زمینه را برای توضیح اینکه که چرا همه باید از HTTPS استفاده کنند، انجام دادهایم. بهخصوص مرورگرها که با شاخصها و پیشرفتهای مداوم خود، شرکتها را برای تغییر رویهی قبلیشان متقاعد میکنند.

با توجه به گفتههای ریستیک، هنوز هم برخی از موانع بر سر راه توسعهی HTTPS باقی مانده است؛ مانند نیاز به مقابله با سیستمهای قدیمی یا همچنین خدمات شخص ثالثی که از HTTPS پشتیبانی نمیکنند. با این حال، او گمان دارد که در حال حاضر مشوقهای بیشتر و همچنین فشار عموم مردم برای پشتیبانی از رمزگذاری، زحمات استفاده از آن را توجیح میکند . وی همچنین اظهار میکند که با افزایش شمار سایتهایی که به HTTPS روی میآورند، این مشکلات هم آسانتر خواهند شد.

مشخصهی TLS 1.3 که در آینده خواهد آمد، دسترسی HTTPS را حتی آسانتر از این خواهد ساخت. در حالی که نسخهی جدید هنوز بهصورت یک پیشنویس است؛ اما تنظیمات جدید در حال حاضر اجرا شده و بهطور پیشفرض در آخرین نسخه از کروم و فایرفاکس قرار داده شده است. این نسخهی جدید از پروتکل، پشتیبانی از الگوریتمهای قدیمی و ناامن از لحاظ رمزنگاری را قطع کرده و روند بسیار سختتری برای مواجه شدن با تنظیمات آسیبپذیر در نظر گرفته است. نسخهی جدیدتر همچنین با توجه به سازوکار سادهاش، بهبود سرعت قابل توجهی به ارمغان میآورد.

البته باید این نکته را هم مد نظر داشته باشیم: با وجود اینکه به کار گرفتن HTTPS در حال حاضر آسان است؛ این پروتکل به همان اندازه هم میتواند زمینهی سوءاستفاده و سوءتعبیر از قابلیتهای آن را فراهم کند. بنابراین مهم است که آموزشهای لازم در مورد مواردی که HTTPS ارائه میدهد و همچنین خدماتی که این سرویس ارائه نمیدهد، به کاربران داده شود.

واقعیت این است که مردم در هنگام وبگردی، هنگامی که یک نوار سبزرنگ را در حضور HTTPS در مرورگر خود میبینند، حس اعتماد بیشتری پیدا میکنند. از آنجایی که اکنون چنین گواهیهایی بهآسانی قابل تهیه هستند، بسیاری از مهاجمان از این اعتماد نابجا سوءاستفاده کردهاند و در پی راهاندازی وبسایتهای HTTPS از نوع مخرب برآمدهاند. تروی هانت، متخصص امنیت وب و آموزشدهندهی وب در این باره گفته است:

هنگامی که موضوع اعتماد به میان میآید، یکی از چیزهایی که ما باید در مورد آن کاملا روشن باشیم، این است که صرفا حضور یک قفل و نماد HTTPS در یک سایت، در مورد قابلیت اطمینان یک وبسایت هیچ چیزی نمیتواند به ما بگوید؛ این نماد حتی در مورد اینکه واقعا چه کسی در حال ادارهی آن وبسایت است نیز چیزی نشان نمیدهد.

سازمانها باید برای مقابله با سوءاستفاده از HTTPS نیز وارد عمل شوند و بهاحتمال زیاد آنها شروع به بازرسی چنین ترافیکی در شبکههای محلی خود خواهند کرد. اگر آنها در حال حاضر چنین کاری را صورت نمیدهند، باید دست به کار شوند؛ چرا که ارتباطات رمزنگاریشده میتواند نرمافزارهای مخرب را پنهان کند.

phishing چیست ؟

فیشینگ نوعی از حملات مبتنی بر مهندسی اجتماعی است که در آن حمله کننده با فریب دادن هدف یا اهداف، اطلاعات حساسی مثل رمزهای عبور، مشخصات کارت اعتباری و … را از وی میگیرد.

مختصری درباره مهندسی اجتماعی

مهندسی اجتماعی (Social Engineering) روشی زیرکانه برای سوء استفاده از تمایل انسان به اعتماد کردن به دیگران است. این بخش از امنیت نه تنها در مباحث امنیت سایبری و اینترنتی مطرح است بلکه در جامعه و دنیای واقعی نیز موارد بسیار زیادی از مهندسی اجتماعی ممکن است به سراغ افراد بیاید.

مهندسی اجتماعی ممکن است به خاطر دلایلی از جمله بدست آوردن اطلاعات، کلاهبرداری از افراد، دسترسی به حسابهای شخصی و … توسط حمله کننده برنامه ریزی شود با این حال وجه مشترک همه این حملات این است که برخلاف حملات رایج دیگر که با نفوذ به رخنهها و آسیب پذیریها انجام میگردد، این حمله بسیار ساده و با گول زدن کاربر و جلب اعتماد وی، حمله کننده را به هدف خود میرساند.

حملات فیشینگ (Phishing) چیست؟

کلمه فیشینگ یا Phishing از عبارت Password Harvesting Fishing به معنای “بدست آوردن رمز عبور از طریق طعمه” بوده و یکی از حملات مبتنی بر مهندسی اجتماعی است که با گول زدن و فریب دادن یک کاربر از پیش تعیین شده یا گروهی از کاربران به صورت هدف دار، اطلاعات حساس وی مانند رمزهای عبور، اطلاعات حساب بانکی، اطلاعات شخصی و اجتماعی و … هدف را بدست آورده و با استفاده از آنها، کار مورد نظر خود را انجام میدهد.

برخلاف سایر روشهای هک و ورود به سیستم، در روش فیشینگ معمولاً هیچ نفوذی انجام نشده و از رخنهها و آسیب پذیریها استفاده نمیشود. حال این خود کاربر است که با استفاده از تکنیکهای گوناگون فریب خورده و این اطلاعات را در اختیار حمله کننده که به اصطلاح فیشر (Phisher) نامیده میشود، قرار میدهد.

تکنیکهای رایج فیشینگ

اگرچه تکنیکهای بسیار گسترده و یا حتی ادغام شدهای میتواند در طراحی و پیاده سازی حمله فیشینگ توسط فیشر مورد استفاده قرار گیرد، در این جا لیستی از تکنیکهای رایج فیشینگ آمده است:

ایمیلهای فیشینگ

ایمیل یکی از راههای ارتباطی معمولاً ناشناسی است که توسط بسیاری از افراد استفاده میشود. استفاده از ایمیل برای به دام انداختن اهداف بسیار رایج است. در فیشینگ از طریق ایمیل، حمله کننده یک ایمیل با محتوای کلاهبرداری یا تقلبی (کپی شده یک ایمیل قانونی)، اقدام به فریب دادن کاربر داده و اطلاعات حساس مورد نیاز خود را دریافت میکند.

چرا این روش بسیار موثر است؟

ایمیل ارسال کننده با روشهایی مثل Email Spoofing میتواند دقیقاً مشابه آدرس ایمیل قانونی باشد!

محتوای ایمیل به قدری شبیه به نسخه اصلی و قانونی ایمیل است که کاربر را کاملاً وادار به اعتماد میکند.

محتوای ایمیل میتواند از دست اسکنرهای ضد فیشر به راحتی بگریزد.

چگونه از این تکنیک در امان باشیم؟

به هیچ وجه و به هیچ عنوان به آدرس ارسال کننده ایمیل اعتماد نکنید! اگرچه در سرویسهایی مثل جیمیل، آدرس ایمیلهای تقلبی تا حدودی تشخیص داده میشوند.

اگر ایمیلی در پوشه هرزنامه، اسپم یا Spam شما بود، به احتمال زیاد محتوای آن یا تبلیغاتی است و یا فیشینگ!

وقتی چشمتان را ببندید و در خیابان قدم بزنید، ممکن است افراد زیادی به شما بگویند که از فلان جای مهم هستند و اطلاعات حساس شما را بخواهند. آیا باید چنین اطلاعاتی را در اختیار آنها قرار دهید؟ ایمیل نیز دقیقاً این چنین است.

وبسایتهای فیشینگ

یکی دیگر از روشهایی که هکرها از آنها استفاده میکنند، ایجاد یک صفحه یا وبسایت دقیقاً مشابه وبسایت سرویس مورد نظر است با این تفاوت که بجای این که اطلاعات ورود (یا اطلاعات حساب بانکی در صفحه تقلبی یک بانک) به سرویس دهنده اصلی برود، به سادگی به دست حمله کننده میافتد ?

برای نمونه، صفحه تقلبی (به اصطلاح فیک پیج یا Fake Page) ورود به حساب جیمیل را در تصویر زیر مشاهده کنید:

فیک پیج جیمیل

در نگاه اول صفحه بالا کاملاً شبیه صفحه ورود به جیمیل گوگل به نظر میرسد و واقعاً کاملاً شبیه به آن است! حال این که کاربران بدون نگاه کردن به آدرس بار که آدرس سایت کنونی در آن نوشته شده، نام کاربری و رمز عبور خود را وارد میکنند.

اگر دقت کنید، آدرس این سایت به این صورت است:

http://login.gmail.com.msg11.info/ …

حتی برخی از افراد به آدرس بار نگاه کرده و با دیدن عبارت “gmail.com” به این صفحه اعتماد میکنند. این درحالی است که آدرس سایت اصلی msg11.info بوده و com برای آن سایت یک زیردامنه یا سابدامین محسوب میشود. همچنین gmail برای com.msg11.info یک زیر دامنه محسوب شده و login برای gmail.com.msg11.info به همین ترتیب است. در نتیجه آدرس سایت اصلی که صفحه بالا در آن قرار داده شده برابر msg11.info است و نه آدرس رسمی gmail.com

چرا این روش بسیار موثر است؟

گاهی ساب دامینهای سایت تقلبی به اندازهای طولانی است که در نگاه اول آدرس اصلی سایت قابل دیدن نیست.

کاربران به اندازه کافی به آدرس سایت دقت نمیکنند و فقط با دیدن استایل صفحه، شروع به وارد کردن اطلاعات میکنند!

ایجاد یک وبسایت برای هکر بسیار ساده است و میتواند بدون هزینهای صفحه تقلبی مورد نظرش را بسازد.

چگونه از این تکنیک در امان باشیم؟

به آدرس بار دقت کنید. آدرس اصلی سایت را با ساب دامینهای دلخواهی که توسط هکر ایجاد میشود اشتباه نگیرید.

فیشینگ از طریق پیام رسانها

تلگرام، وایبر، واتس اپ، یاهو مسنجر و … همه برنامههایی هستند تحت عنوان برنامههای پیام رسان که امکان برقراری ارتباط متنی، صوتی و تصویری را بین اعضای موجود در لیست یکدیگر، قرار میدهند. یکی از روشهایی که هکرها در پیش میگیرند، شناخت دوستان هدف مورد نظر و ساخت یک حساب کاربری با مشخصات یکی از دوستان وی است. حتی میتوانند بجای اینکار، اکانت یکی از دوستانش را برای رسیدن به وی هک کنند.

چون هدف به دوستان خود اعتماد بیشتری دارد و حال اکانتی تحت عنوان یکی از دوستانش در دست هکر است، خیلی راحت میتواند فریب بخورد و اطلاعاتی را در اختیار هکر قرار دهد که از وی میخواهد.

چرا این روش بسیار موثر است؟

ایجاد یک اکانت با مشخصات دوست هدف بسیار ساده است و در شرایطی غیرقابل ردگیری.

یک فرد معمولاً اعتماد زیادی به دوستان موجود در لیست خود دارد و به همین اندازه در مقابل اینگونه تکنیکها آسیب پذیر است.

چگونه از این تکنیک در امان باشیم؟

وقتی کسی درخواست دوستی به شما میفرستد، درباره او کمی تحقیق کنید؛ سوالهایی بپرسید و ببینید که واقعاً خود شخص است یا خیر.

نمیدانید که کِی اکانت دوستتان هک میشود بنابراین اگر به پیامهایش مشکوک شدید، با دوستتان به صورت تلفنی تماس بگیرید یا از سوالهای از پیش تعیین شده استفاده کنید!

فیشینگ از طریق تلفن

حال دیگر حملات فیشینگ فقط به اینترنت محدود نمیشوند. مهاجمان فعال که درصدد موفق کردن حمله خود هستند، ممکن است اقدام به برقراری تماس صوتی یا ارسال پیامک به هدف خود کنند. به این ترتیب اعتماد هدف مورد نظر بیشتر شده و حتی درصورتی که با تکنیکهای قبلی به صورت مستقل امکان موفقیت حمله وجود نداشت، هکر با ادغام این تکنیکها و تماسهای صوتی، شانس موفقیت حمله خود را تا حدود بسیار زیادی افزایش میدهد.

چرا این روش موثر است؟

ممکن است کاربران با تهدیدهای آنلاین آشنا باشند اما تحقیقات نشان میدهد با برقراری یک تماس صوتی یا یک SMS با قالب رسمی و قانونی، درصد بسیار زیادی از افراد، گول خورده و حال که هکر اعتماد هدف را جلب کرده، میتواند حملات فیشینگ خود را به صورت بهینه تر انجام دهد.

چگونه از این تکنیک در امان باشیم؟

فقط باید هوشیار باشید. اگر به عنوان یک شرکت داخلی به شما زنگ زده اند، شماره تلفن را با شماره آن شرکت مقایسه کنید.

اگر مثلاً از طرف گوگل (البته به صورت جعلی) به شما SMS فرستاده شده (که یکی از متدهای دور زدن امنیت دو مرحلهای یا Two step verification است)، محتوای آن را با محتوایی که گوگل به صورت رسمی از آنها استفاده میکند مقایسه کنید در صورت وجود کوچکترین تفاوت، حتی یک حرف، آن را رد کنید.

اگر از شما درخواست پاسخ دادن یا فرستادن یک کد کرده است، به هیچ وجه کد گفته شده را به آن شماره نفرستید. بهتر است این مورد را با پلیس در میان بگذارید.

تغییر دادن لینک

همانطور که میدانید یکی از روشهایی که میتوانیم فرد را به یک صفحه تقلبی یا فیک پیچ بکشانیم، ارسال یک لینک است. حال اگر متن لینک مثلاً به صورت زیر باشد:

Confirm Your Yahoo Account

توسط اکثر افراد، لینک اصلی در استاتوس بار مرورگر بررسی میشود. ولی فرض کنید که متن لینک ما مثل یک آدرس لینک کپی شده ساده باشد. مثلاً لینک زیر را در نظر بگیرید که در یکی از ایمیلهای فیشینگی که برای خودم ارسال کرده بودند، استفاده شده بود:

https://login.yahoo.com/ConfirmAccount?email=youremail@yahoo.com

لینک بالا معمولاً همان گونه که هست، تلقی میشود ولی در حقیقت اینطور نیست! با کلیک کردن روی لینک بالا یا چک کردن لینک اصلی در استاتوس بار مرورگر خود، خواهید دید که با این که متن لینک به صورت یک لینک عادی به سایت یاهو است و شاید فرد فکر کند که خود لینک نیز به آن آدرس است، با این حال این لینک، خود به یک آدرس دیگر اشاره دارد، به یکی از پستهای این سایت که توسط فیشرها، به فیک پیجشان یا حتی یک فایل مخرب اشاره خواهد داشت.

چرا این روش موثر است؟

همانطور که گفته شد، افراد معمولاً به لینکهایی که متن آنها خود به صورت لینک هستند اعتماد کرده و بدون توجه به لینک اصلی، بر روی آن کلیک میکنند.

چگونه از این تکنیک در امان باشیم؟

با بردن اشاره گر ماوس بر روی لینک، در پایین مرورگر و در قسمت استاتوس بار، میتوانید آدرس اصلیای که لینک به آن اشاره دارد را ببینید. به عبارت دیگر، هیچ وقت به متن لینک به عنوان آدرس آن نگاه نکنید.

فیشینگ از طریق رخنههای امنیتی

ممکن است مثلاً وبسایت که حمله کننده در نظر دارد، تعدادی رخنه یا آسیب پذیری امنیتی داشته باشد. هکر میتواند از این آسیب پذیریها (برای نمونه XSS) استفاده کرده و محتوای صفحه را به گونهای تغییر دهد که خودش میخواهد یعنی توانست صفحه تقلبی خود را در همان سایت اصلی پیاده سازی کند.

چرا این روش موثر است؟

آسیب پذیریهایی مثل XSS بسیار رایج هستند و اکسپلویت کردن آنها نیاز به دانش خاصی ندارد.

چگونه از این تکنیک در امان باشیم؟

فقط باید دانش خود را در مورد مباحث هک و امنیت و انواع آسیب پذیریها افزایش دهید.

بد افزارهای فیشینگ

بد افزارهایی وجود دارند که در قالب یک نرم افزار ساخته شده و به هدف تحویل داده میشوند؛ معمولاً از طریق پیوستهای ایمیل یا به عنوان لینک دانلود مثلاً یک فیلم. سپس این بد افزارها بر روی کامپیوتر، موبایل یا سایر دستگاهها نصب شده و اعمال مختلفی را انجام میدهند.

اگر کاربر خوش شانس باشد، گیر یک بد افزار فیشر خواهد افتاد! (در بهترین حالت، چون انواع بد افزارهای مخرب، رمزگذار و … وجود دارند که بسیار بد تر از گونههای فیشینگ اند) این بد افزار ممکن است اقدام به تغییر دادن محتوای صفحات کند یا کاربر را به صفحات دلخواه هکر هدایت کرده سپس از تکنیکهای دیگر برای بدست آوردن اطلاعات مهم استفاده کند.

نکته: بدافزارهای فیشینگ معمولاً در گروه حملات مرد میانی (Man-In-The-Middle) قرار دارند.

برنامههای فیشینگ

انواع بسیار ساده تری از برنامهها وجود دارند که با گول زدن کاربر مثلاً برای هک کردن اکانت دوست خود، اطلاعات حساسی مثل یوزرنیم و پسورد خود فرد را میخواهند و در عوض آن، با نشان دادن یک خطای ساده یا انجام ندادن کاری، به فعالیت خود خاتمه میدهند درحالی که این اطلاعات حساس را به دست طراح خود رسانده اند!

برنامه فیشینگ

چرا این روش موثر است؟

چنین برنامهای در عرض ۵ دقیقه قابل ساختن است، حتی بدون دانش خاص برنامه نویسی.

پیدا کردن هدف برای این برنامهها توسط هکر، بسیار آسان است.

کاربران بسیار بسیار زیادی وجود دارند که بدون اطلاع از مباحث هک و امنیت میخواهند اکانت دیگری را هک کنند که به یک هدف بالقوه تبدیل میشوند.

این کاربران معمولاً برای رسیدن به هدف خود حاضر به تست کردن هر برنامهای هستند. بدون اطلاع کافی درباره آن برنامه.

چگونه از این تکنیک در امان باشیم؟

به هیچ وجه برنامههای اینچنینی را دانلود نکنید چه برسد که آنها را باز کرده یا نصبشان کنید.

اگر چنین برنامهای را نصب کردید و اطلاعاتی یوزر نیم، پسورد و … را خواست، به هیچ وجه وارد نکنید.

و همیشه خاطرتان باشد که هک کردن سرویسها به این سادگی نیست.

یه خاطره ?

هرچقدر هم که بگم مهندسی اجتماعی و فیشینگ خطرناک و فراگیره بازم کم گفتم. برای مثال، وقتی که ۱۳ سالم بود (یا یکم اینور و اونور) شدیداً به یه بازی تحت وب به نام StreetMobster معتاد شدم! جوری که هر ساعت باید بهش سر میزدم و گنگسترم رو ترتیب میکردم!

توی بازی یه چیزهایی بودن به نام Credit مثل همین جمهای بازی کلش آو کلنز که یا به سختی باید به دست میاوردیم یا با پول واقعی میخریدیمش. منم که اصلا به خرید با پول واقعی علاقه نداشتم. اگه هم داشتم اصلاً نمیشد بگیرم چون سایت خارجی بود. به فکر این افتادم که صفحه زیر رو توی یکی از سرویس دهندههای رایگان هاست خارجی بسازم و مثلاً به مردم بگم که بیاین Credit رایگان بگیرین ولی خودم یوزر و پسوردشونو بگیرم:

حملات DDOS چیست؟

مروزه مقوله امنیت و شاخه های آن در فضای وب به امری حیاتی و همه گیر تبدیل شده است، مخصوصا برای صاحبان سایت ها و مهم تر از آن برای مدیران سرورهای وب، چرا که آسیب پذیری و ضعف امنیتی به عنوان عاملی بازدارنده در مسیر پیشرفت و توسعه اهدافشان در وب است، بعضا شاهد هستیم که افراد مختلف با انگیزه های متفاوت اقدام به هک و ایجاد اختلال در سایت ها و سرورها و در نتیجه باعث از دسترس خارج شدن و یا در حالتی پیشرفته تر از کنترل خارج شدن آنها می شوند، این افراد برای رسیدن به مقاصدشان از شیوه های متفاوتی استفاده می کنند که البته بسته به میزان هوشمندی مدیران سرور و رعایت نکات امنیتی در سیستم های مدیریت محتوا، خیلی از این روش ها به راحتی قابل پیشگیری است؛ اما آنچه در این مطلب قصد داریم به آن بپردازیم، آشنا کردن شما با نوعی از ایجاد اختلال در وب موسوم به حمله های DDOS یا distributed denial of service attack است که بیشترین شیوع را دارد.

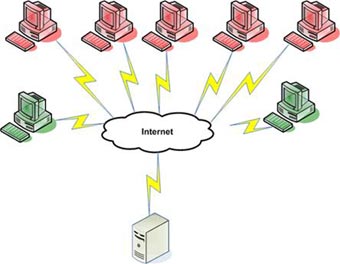

حمله DDOS چیست؟

حمله ddos یا dos مخفف (denial of service attack) به زبان ساده یعنی سرازیر کردن تقاضاهای زیاد به یک سرور (کامپیوتر قربانی یا هدف) و استفاده بیش از حد از منابع (پردازنده، پایگاه داده، پهنای باند، حافظه و…) به طوری که سرویس دهی عادی آن به کاربرانش دچار اختلال شده یا از دسترس خارج شود (به دلیل حجم بالای پردازش یا به اصطلاح overload شدن عملیات های سرور)، در این نوع حمله ها در یک لحظه یا در طی یک زمان به صورت مداوم از طریق کامپیوترهای مختلف که ممکن است خواسته یا حتی ناخواسته مورد استفاده قرار گرفته باشند، به یک سرور (با آی پی مشخص) درخواست دریافت اطلاعات می شود و به دلیل محدود بودن قدرت پردازش سرور به کاربران در وضعیت عادی (یعنی قدرت سرور را به تعداد کاربرانش در حالت عادی در نظر گرفته اند نه حالت غیر طبیعی)، مثل حالاتی که کامپیوترهای رومیزی دچار کندی یا توقف کامل می شوند، دچار وقفه در سرویس دهی یا حتی down شدن آن می شود.

چه کسانی حمله ddos را انجام می دهند؟

اصولا حمله های ddos با انگیزه های متفاوت ممکن است توسط یک یا چند نفر و یا حتی گروهی از افراد صورت گیرد، اما آماری که تا به امروز به ثبت رسیده، حکایت از انگیزه های بیشتر فردی یا چند نفره داشته است، به طور مثال ممکن است افرادی برای از سر راه برداشتن ناجوانمردانه رقیبشان در وب، دست به این نوع اعمال بزنند تا مخاطبان آن سایت یا سرور دچار دلسردی شده و از آن فاصله بگیرند یا برعکس عده ای هکر، خیرخواهانه به سایتی ضد اجتماعی یا به فرض جنگ طلب حمله ddos کنند، لذا گستره افراد و انگیزه ها، بسته به نوع مورد، متفاوت خواهد بود، اما آنچه مسلم است معمولا انسان ها پشت این حملات هستند یا ترکیبی از اندیشه انسان و به کارگیری سیستم، سرور و ابزارهای خاص (DDOS tools) دست به دست هم می دهند تا یک حمله ddos شکل بگیرد.

علائم حمله ddos چیست؟

خوشبختانه یکی از موارد مثبت این نوع حملات این است که به سرعت می توان به نحوه عملکرد سرویس مشکوک شد و جلوی اختلال بیشتر را گرفت، پس از اینکه سروری مورد حمله ddos قرار می گیرد ممکن است با توجه به اهداف و شیوه به کار رفته یک قسمت از منابع یا همه ی قسمت های آن دچار اختلال شود، در زیر لیستی از این علائم را ذکر می کنیم.

– کندی در پاسخگویی به درخواست ها

سروری که مود حمله قرار گرفته باشد، معمولا خیلی کند و با وقفه به درخواست بارگذاری صفحات پاسخ می دهد، البته این نشانه همیشه دلیل حمله ddos نیست، چرا که این اتفاق به طور طبیعی نیز برای سرورها و سایتهای با بازدید بالا ممکن است رخ دهد یا کنترل این امر بستگی زیادی به قدرت سخت افزاری سرور و تنظیمات آن دارد.

– عدم اتصال به پایگاه داده

گاهی ممکن است صفحات استاتیک که نیازی به اتصال پایگاه داده ندارند به راحتی بارگذاری شوند، ولی اتصال به پایگاه داده برای صفحات داینامیک برقرار نشود، در چنین مواقعی معمولا پیام تکمیل ظرفیت اتصال به پایگاه داده یا too many connection ظاهر خواهد شد، بهترین کار در چنین حالتی این است که با تنظیم یک دستور هِدر 500 HTTP، به ربات های جستجوگر بگوییم که سایت ما فعلا دچار مشکلی است و بعدا مراجعه نمائید!، چرا که در غیر اینصورت با وجود down بودن دیتابیس سرور، ربات ها با دریافت وضعیت HTTP 200، صفحه خالی را ایندکس می کنند که این حالت اصلا مناسب نیست، در php این کار را با دستورات header می توان انجام داد.

header('HTTP/1.0 500 Internal Server Error');

– مصرف بیش از حد منابع سرور

یکی دیگر از نشانه های حمله ddos می تواند مصرف بیش از حد و غیر طبیعی منابع سرور مثل حافظه و یا پهنای باند در یک بازه زمانی کوتاه باشد.

– افزایش انفجاری درخواست ها

یکی دیگر از نشانه های حمله ddos، وجود شمار زیادی درخواست http به سرور است که با مشاهده فایل log و قسمت آمار، می توان به این موضوع پی برد.

– اختلالات در سرویس های جانبی نظیر ایمیل

گاهی مواقع حملات ddos سرویس های جانبی یک سرور نظیر سرویس ایمیل را هدف می گیرند، در این مواقع ارسال و دریافت ایمیل ممکن است به کندی صورت گیرد یا دچار وقفه شود، البته همانطور که گفتیم، هر وقفه و اختلالی به معنی حمله ddos نیست، تنها به عنوان یک نشانه می توان آن را محسوب کرد.

در حمله ddos از چه روش هایی استفاده می شود؟

چند روش به عنوان شایع ترین ها در این نوع حملات استفاده می شود، که در زیر به آنها به طور مختصر و جهت آشنایی اشاره می کنیم:

– روش Ping Flood یا طوفان درخواست ها

در این شیوه مهاجم سعی می کند با ارسال درخواست ها (یا بسته های ping) به سمت کامپیوتر هدف (قربانی)، و با تکرار این عمل، کل منابع سرور را اشغال کند تا در نهایت آن را به طور کامل از کار بیندازد، در این شیوه معمولا از کامپیوترهای موجود در یک شبکه یا از سرورهایی به طور همزمان درخواست به سمت سرور قربانی ارسال می شود تا در نهایت موجب از کار افتادن آن شود.

– روش Smurf attack یا استفاده از نقص تنظیمات

یک Smurf attack نوع خاصی از طوفان درخواستها به یک سرور است که طی آن به دلیل وجود ضعف در تنظیمات سرویس، اجازه ارسال بسته هایی از اطلاعات به تمام کامپیوتر های موجود در یک شبکه در عوض ارسال آن به یک کامپیوتر خاص از طریق آدرس Broadcast آنها است، آدرس Broadcast می تواند به عنوان مثال آی پی اشتراکی سایت های موجود در یک سرور باشد؛ در این حالت اگر تنظیمات سرور به درستی انجام نشده باشد، ارسال یک درخواست به این آی پی، موجب تقسیم شدن آن بین تمام زیر شاخه ها و در نتیجه overload شدن سرور می شود.

– حملات موسوم به SYN یا SYN flood

روش اخیر نیز در عمل مشابه با موارد گفته شده است، با این تفاوت که در اینجا مهاجم با ارسال درخواستهایی از نوع بسته های TCP/SYN در پشت چهره ای عادی و تایید شده به عنوان یک کاربر معمولی، از سرور تقاضای اتصال می کند که پس از ارسال پاسخ درخواست، هیچ جوابی به پاسخ سرور داده نمی شود تا اتصال نیمه باز همچنان برقرار باشد (سرور در انتظار پاسخ مهاجم مدتی صبر می کند)، در این بین با افزایش این اتصالات نیمه باز، منابع سرور اشغال شده و نهایتا موجب بروز اختلال و از کار افتادن آن می شود.

– روش Teardrop یا Teardrop attacks

در این شیوه رشته ای از آی پی های ناقص به هم متصل شده و شبیه به هم را به سرور ارسال می کنند که اگر تنظیمات قسمت TCP/IP fragmentation re-assembly سرور دچار نقص در تشخیص آنها باشد، موجب بروز مشکل اضافه بار یا overload در سرور خواهد شد.

حمله ddos چقدر طول می کشد؟

یکی از سوال های همیشگی در چنین موقعیت هایی این است که یک حمله ddos چقدر طول می کشد و ظرف چه مدتی به پایان می رسد، پاسخ این سوال نیز می تواند یک جمله باشد: تا زمانی که به پایان رسد! این موضع بستگی به میزان سماجت مهاجم و ضعف مدافع دارد، یعنی اگر مهاجم بر ادامه حملات خود اصرار داشته باشد و در مقابل مدافع که همان مدیران سرور هستند نتوانند از عهده کنترل اوضاع بر آیند، ممکن است حمله ddos ساعت ها یا روزها به طول انجامد، در خوش بینانه ترین حالت ظرف چند دقیقه و در بدترین حالت چندین و چند روز و به دفعات ممکن است طول بکشد.

برای جلوگیری از حمله ddos چه کارهایی را انجام دهیم؟

واقعیت این است که کنترل حمله های ddos پس از وقوع کمی دشوارتر از پیشگیری از آن است، امروزه در سایتها و انجمن های زیادی به افراد آموزش شیوه های هک و ایجاد حمله های ddos داده می شود که این امر با افزایش شمار کاربران اینترنت (که می توانند میانجی و قربانی بالقوه برای حمله به سرورها باشند) رو به گسترش است، البته آسیب پذیری در این رابطه، بیشتر به امنیت سرور برمی گردد تا به امنیت سایت شما، در مورد سرور می توان پس از اطمینان از حمله ddos، آی پی هایی را که بیشترین تقاضا را به سرور داشته اند و ناشناس هستند، توسط فایروال ها بلاک و مسدود کرد، یا با نصب بسته های امنیتی خاص و به روزرسانی و ارتقا سخت افزاری و نرم افزاری، آسیب پذیری سرور را کاهش داد، آگاهی از روند عادی سرور نیز می تواند کمک بزرگی در این خصوص محسوب شود، چرا که اگر مدیر سرور نسبت به عادی یا غیر عادی بودن ترافیک آن، آشنایی داشته باشد، به سرعت می تواند پی به وجود این نوع حمله ها ببرد و در جهت رفع آن برآید، به عنوان یک کاربر در سرویس های میزبانی وب، بهترین کار این است که به محض مشکوک بودن به چنین حمله هایی، موضوع را به هاست خود اطلاع دهید تا در کوتاه ترین زمان جلوی آن گرفته شود.

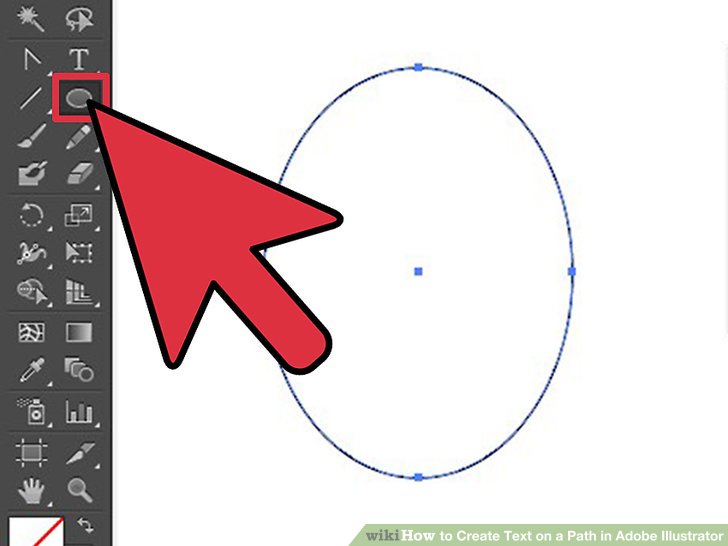

نحوه ایجاد متن جهت دار در برنامه Adobe Illustrator (متن روی شکل)

نحوه ایجاد متن جهت دار در برنامه Adobe Illustrator (متن روی شکل)

غالباً یک طراح باید بداند که چگونه متن اصلی خود را از سادگی خارج کند و جلوه ای ویژه به آن ببخشد. در این مقاله به شما آموزش می دهیم که چگونه متن هایی با مسیر مشخص ایجاد کنید.

مراحل :

- 1. با استفاده از ابزار Ellipse (L) از پنل Tools یک بیضی بکشید. از قبل باید گزینه Type on a Path Tool را انتخاب کرده باشید.

- روی قسمت بالایی دایره کلیک کنید و شروع به تایپ کنید. با استفاده از براکت ها و گزینه های تراز متن را در قسمت مورد نظر خود قرار دهید.

- این کار تقریباً روی هر شکلی کار خواهد کرد! همان مراحل را برای ایجاد متن بر روی یک مربع ، چند ضلعی یا حتی اشکال مارپیچ نیز می توانید تکرار کنید. اندازه فونت را بر اساس شکل تنظیم کنید و از ظاهر جدید متن لذت ببرید.

منبع : نحوه ایجاد متن جهت دار در برنامه Adobe Illustrator (متن روی شکل)

نحوه ایجاد هایپر لینک در Illustrator

نحوه ایجاد هایپر لینک در Illustrator

ترفند ها به شما آموزش می دهد که چگونه یک هایپر لینک را به یک سند PDF در Adobe Illustrator اضافه کنید. شما هم چنین می توانید با استفاده از Adobe Acrobat یا Adobe InDesign به سند خود هایپرلینک اضافه کنید.

مراحل :

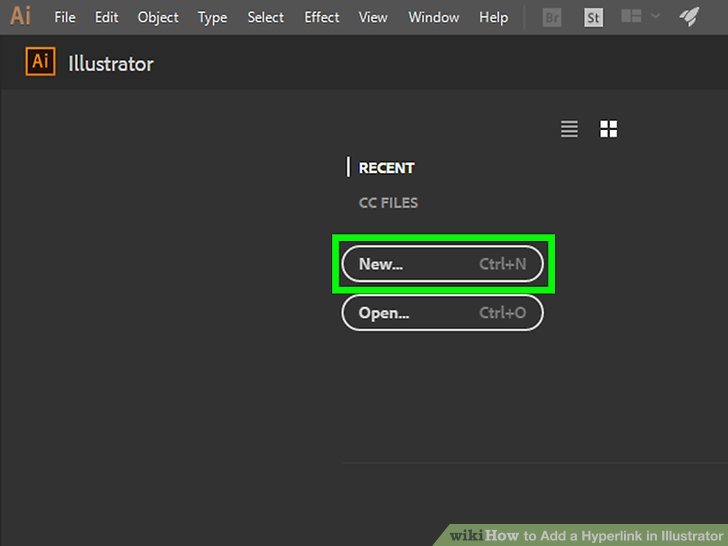

- 1. Illustrator باز کنید. روی نوار منوFile در بالای صفحه کلیک کنید و یکی از موارد زیر را انجام دهید:

بر روی Open … کلیک کنید و یک سند موجود را انتخاب کنید.

برای ایجاد یک سند جدید ، روی New … کلیک کنید.

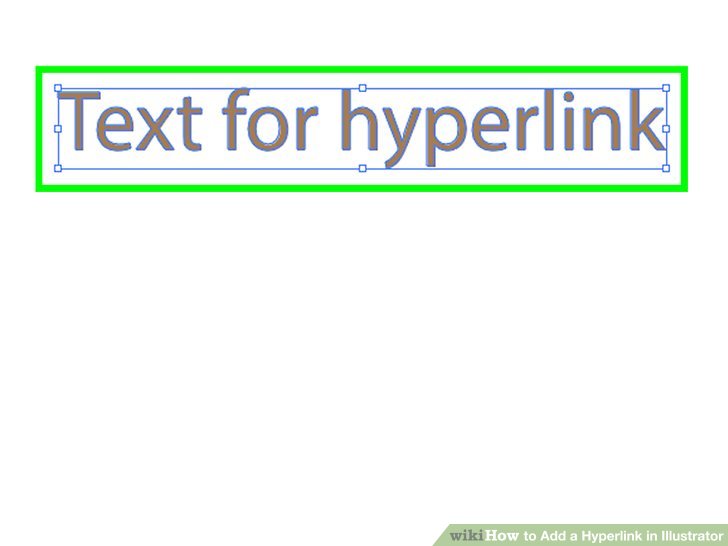

- 2. متنی که می خواهید از آن هایپرلینک ایجاد کنید را وارد کنید. اگر بخواهید لینک را بدون قرار دادن در متن اضافه کنید، باید بخشی از متن PDF خود را به عنوان تبدیل کنید:

روی گزینه Selection Tool کلیک کنید.

روی متنی که می خواهید به آن لینک متصل کنید، کلیک کنید.

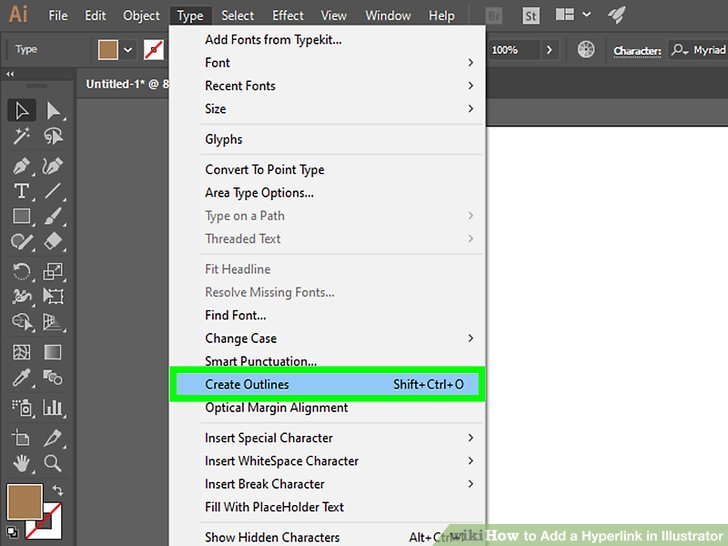

در نوار منو بالای صفحه روی Type تایپ کنید.

در وسط منو روی Create Outlines کلیک کنید.

در نوار منو بالای صفحه روی Object کلیک کنید.

روی Group از بالای منو کلیک کنید.

- 3. هایپر لینک را در محل مناسب قرار دهید. برای این کار روی متن مورد نظر کلیک کنید و آن را بکشید.

- 4. سند خود را به صورت PDF ذخیره کنید. پس از ذخیره کردن سند خود به عنوان PDF ، می توانید برای فعال کردن لینک های ارتباطی در Acrobat اقدام کنید. برای ذخیره پرونده:

روی File کلیک کنید

روی Save As… کلیک کنید

نام پرونده را وارد کنید.

Adobe PDF را به عنوان فرمت پرونده انتخاب کنید.

روی Save کلیک کنید.

منبع : نحوه ایجاد هایپر لینک در Illustrator

نحوه ویرایش جدول در Adobe Illustrator

نحوه ویرایش جدول در Adobe Illustrator

ترفند ها به شما آموزش می دهد که چگونه یک جدول جدید را از ابتدا در یک پروژه Adobe Illustrator ایجاد کنید. می توانید مستطیل اصلی جدول خود را بکشید و سپس آن را به هر تعداد ردیف و ستون تقسیم کنید. بعد از ایجاد جدول می توانید سلول های آن را بصورت جداگانه رنگ کنید و از ابزار Type برای اضافه کردن متن استفاده کنید.

مراحل :

- 1. روی گزینه Selection (فلش سیاه) در نوار ابزار سمت چپ کلیک کنید. می توانید از بالای صفحه نوار ابزار ، آیکون فلش سیاه رنگ را پیدا کنید.

- روی کل جدول کلیک کنید و نشانگر ماوس را بکشید. برای ترسیم منطقه انتخابی از جدول ، از ابزار Selection استفاده کنید. با این کار کل جدول انتخاب می شود.

- روی جدول کلیک کرده و آن را به هر نقطه ای که می خواهید بکشید. هنگامی که کل جدول انتخاب شد ، می توانید آن را حرکت دهید هر کجا که می خواهید قرار دهید.

- روی یک سلول از جدول خود کلیک کنید. برای انتخاب هر سلول در جدول از ابزار Selection استفاده کنید.

- روی لایه رنگ جلویی از پایین نوار ابزار کلیک کنید. شما می توانید دو لایه رنگ را از پایین نوار ابزار سمت چپ پیدا کنید. با کلیک روی لایه رنگ جلو ، “صفحه انتخاب رنگ” را در یک پنجره جدید باز خواهید کرد.

می توانید هر سلول جدول را با رنگ متفاوتی پر کنید.

- یک رنگ را انتخاب کنید. برای انتخاب می توانید روی رنگ مورد نظر خود کلیک کنید یا مقادیر رنگ RGB ، CMYK یا HTML را به صورت دستی وارد کنید.

- روی دکمه OK کلیک کنید با این کار سلول جدول انتخابی با رنگ انتخاب شده پر می شود.

- روی ابزار T ” تایپ ” در نوار ابزار کلیک کنید. این دکمه “T” در نوار ابزار سمت چپ قرار دارد. این ابزار به شما امکان می دهد که متن را در هر کجای Artboard خود اضافه کنید.

- روی سلول مورد نظر برای افزودن متن کلیک کنید. یک فیلد متنی ایجاد می شود و شما می توانید متن مورد نظر خود را تایپ کنید.

- متنی را که می خواهید اضافه کنید تایپ کنید. بعد از ایجاد فیلد متنی با ابزار Type Type می توانید متن کپی شده را در اینجا قرار دهید یا آن را تایپ کنید.

- روی نوار ابزار Selection Tool (فلش سیاه) کلیک کنید. پس از اتمام وارد کردن متن ، برای خارج شدن از حالت تایپ روی این ابزار کلیک کنید.

- کلیک کنید و متن را در هر جایی که می خواهید قرار دهید، بکشید. می توانید از ابزار Selection برای کلیک ، کشیدن ، جابجایی و قرار دادن متن خود در هر کجای صفحه یا در جدول استفاده کنید.

منبع : نحوه ویرایش جدول در Adobe Illustrator

نحوه ایجاد جدول در Adobe Illustrator

نحوه ایجاد جدول در Adobe Illustrator

ترفند ها به شما آموزش می دهد که چگونه یک جدول جدید را از ابتدا در یک پروژه Adobe Illustrator ایجاد کنید. می توانید مستطیل اصلی جدول خود را بکشید و سپس آن را به هر تعداد ردیف و ستون تقسیم کنید. بعد از ایجاد جدول می توانید سلول های آن را بصورت جداگانه رنگ کنید و از ابزار Type برای اضافه کردن متن استفاده کنید.

مراحل :

- 1. پروژه ای را که می خواهید ویرایش کنید در Adobe Illustrator باز کنید. برای باز کردن آن می توانید روی یک پروژه ذخیره شده روی رایانه خود دوبار کلیک کنید ، یا Illustrator را باز کنید و یک پروژه جدید را شروع کنید.

- 2. ابزار Rectangle را انتخاب کنید. این ابزار به شما امکان ایجاد مستطیل جدید در پروژه را می دهد.

مستطیل اصلی که ابعاد جدول شما را نشان می دهد رسم کنید.

هم چنین می توانید دکمه M را روی صفحه کلید خود فشار دهید تا به ابزار Rectangle منتقل شوید.

- 3. کلیک کنید و یک مستطیل جدید بکشید.

بعد از کشیدن مستطیل می توانید ابعاد آن را در یک پنجره کوچک در گوشه مستطیل مشاهده کنید.

- 4. مطمئن شوید که مستطیل انتخاب شده است. بعد از رسم مستطیل ، روی هیچ قسمت دیگری از پروژه کلیک نکنید تا مطمئن باشید که مستطیل شما انتخاب شده است.

- 5. از بالای صفحه روی زبانه ی Object کلیک کنید. این دکمه در بالای پنجره Illustrator (PC) یا در نوار منو سمت چپ صفحه سیستم (Mac) قرار دارد. یک منوی کشویی باز خواهد شد.

- 6. در منوی Object نشانگر ماوس را روی Path ببرید. یک منوی جدید مشاهده خواهید کرد.

- 7. در منوی Path روی Split Into Grid کلیک کنید. با این کار یک پنجره جدید باز می شود و به شما امکان می دهد مستطیل را به بخش های دلخواه تقسیم کنید و یک جدول ایجاد کنید.

اطمینان حاصل کنید که مستطیل در قسمت artboard انتخاب شده است.

- 8. گزینه “Preview” را در منو علامت بزنید. می توانید این گزینه را در پایین پنجره “Split into Grid” مشاهده کنید.

هنگامی که این گزینه انتخاب شد ، می توانید پیش نمایش جدول خود را در صفحه آرشیو مشاهده کنید.

- 9. تعداد ردیف ها و ستون های مورد نظر خود را در جدول وارد کنید. در فیلدهای “Rows” و ” Columns ” تعداد ردیف ها و ستون های مورد نظر خود را وارد کنید.

- 10. ” ” Height و ” Width ” را برای ردیف ها و ستون ها (اختیاری) تنظیم کنید. اگر می خواهید ارتفاع و عرض ستون جدول را سفارشی کنید ، می توانید از منوی کشویی مقادیر دقیق را مشخص کنید.

همچنین می توانید با انتخاب “Gutter” فضای اضافی در اطراف سطرها و ستون ها ایجاد کنید.

- 11. در پنجره ی جدیدی که مشاهده می کنید روی OK کلیک کنید. اکنون جدول شما به دلخواه شما ایجاد شده است.

منبع : نحوه ایجاد جدول در Adobe Illustrator

استفاده از سطل رنگ به عنوان وزنه در تمرینات ورزشی خانگی

استفاده از سطل رنگ به عنوان وزنه در تمرینات ورزشی خانگی

استفاده از وزنه در بسیاری از حرکات ورزشی به قدرت بدنی و تناسب اندام شما کمک می کند. در این مقاله چندین راه حل ساده و کار آمد را به شما آموزش می دهیم تا بتوانید در منزل ورزش هایی که نیاز به وزنه دارند را نیز انجام دهید.

مراحل :

- یکی از راحت ترین روش ها برای وزنه برداری در منزل استفاده از دو سطل رنگ است. دو سطل زنگ را به یک اندازه پر از سنگ کنید. وزن آنها را اندازه بگیرید و مطابق با برنامه ی خود از این وزنه ها استفاده کنید.

منبع : استفاده از سطل رنگ به عنوان وزنه در تمرینات ورزشی خانگی

استفاده از سطل رنگ به عنوان وزنه در تمرینات ورزشی خانگی

استفاده از سطل رنگ به عنوان وزنه در تمرینات ورزشی خانگی

استفاده از وزنه در بسیاری از حرکات ورزشی به قدرت بدنی و تناسب اندام شما کمک می کند. در این مقاله چندین راه حل ساده و کار آمد را به شما آموزش می دهیم تا بتوانید در منزل ورزش هایی که نیاز به وزنه دارند را نیز انجام دهید.

مراحل :

- یکی از راحت ترین روش ها برای وزنه برداری در منزل استفاده از دو سطل رنگ است. دو سطل زنگ را به یک اندازه پر از سنگ کنید. وزن آنها را اندازه بگیرید و مطابق با برنامه ی خود از این وزنه ها استفاده کنید.